IPTables ist ein Tool, das unter Linux verwendet wird, um die Netzwerksicherheit zu verbessern, indem es den Datenverkehr auf einem Rechner kontrolliert und filtert. Es ist ein Teil des Linux-Kernels und bietet eine Firewall-Funktionalität, um den eingehenden und ausgehenden Datenverkehr auf einem Computer zu überwachen und zu steuern. IPTables kann verwendet werden, um Regeln für den Datenverkehr zu erstellen, um den Zugriff auf bestimmte Netzwerkressourcen zu beschränken oder zu erlauben.

Typischerweise wird IPTables von Netzwerkadministratoren eingesetzt, um die Sicherheit von Servern zu erhöhen oder um den Netzwerkzugriff von Benutzern zu beschränken. Die Verwendung von IPTables kann dabei helfen, unerlaubte Zugriffe auf Netzwerkressourcen zu verhindern, indem es den Datenverkehr blockiert, der nicht den vorgegebenen Regeln entspricht.

Um IPTables zu nutzen, müssen Sie eine Konfigurationsdatei erstellen, in der Sie die Regeln für den Datenverkehr definieren. Sie können die Konfiguration über die Befehlszeile oder eine grafische Benutzeroberfläche bearbeiten und die Regeln anpassen, um den Netzwerkzugriff zu steuern. Wenn Sie die Regeln erfolgreich konfiguriert haben, werden sie vom IPTables-Service angewendet, um den Datenverkehr auf Ihrem Computer zu filtern.

Es gibt auch andere Tools und Alternativen zu IPTables, wie z.B. nftables, eine Weiterentwicklung von IPTables, oder firewalld, eine Firewall-Management-Software für Linux-Systeme. Welches Tool für Sie am besten geeignet ist, hängt von Ihren spezifischen Anforderungen und der Komplexität Ihres Netzwerks ab.

Wie unterscheiden sich IPTables und NFTables ?

IPTables und Nftables sind beides Firewall-Technologien für Linux-Systeme. IPTables ist seit vielen Jahren die Standard-Firewall-Technologie für Linux, während Nftables eine neuere Technologie ist, die seit Kernel-Version 3.13 verfügbar ist und IPTables in Zukunft ersetzen wird.

Hier sind einige Unterschiede zwischen IPTables und Nftables:

- Syntax: Die Syntax von Nftables ist einfacher und leichter zu verstehen als die Syntax von IPTables. Die Regeldefinitionen in Nftables sind flexibler und bieten eine bessere Unterstützung für Netzwerkprotokolle.

- Performance: Nftables bietet eine höhere Performance als IPTables, insbesondere bei großen Netzwerken. Nftables ist effizienter bei der Verarbeitung von Firewall-Regeln und benötigt weniger Systemressourcen.

- Skalierbarkeit: Nftables ist aufgrund seiner höheren Performance und Flexibilität besser für große Netzwerke geeignet als IPTables. Nftables kann eine große Anzahl von Firewall-Regeln verwalten und bietet eine bessere Skalierbarkeit als IPTables.

- Integration: Nftables ist enger in das Netfilter-Subsystem des Linux-Kernels integriert als IPTables. Nftables bietet eine bessere Unterstützung für neue Netzwerkprotokolle und ist besser geeignet für die Integration mit anderen Linux-Subsystemen.

Insgesamt bietet Nftables eine modernere und effizientere Methode, um den Datenverkehr auf einer Linux-Maschine zu kontrollieren und zu filtern. Es bietet eine höhere Performance, Flexibilität und Skalierbarkeit als IPTables und wird in Zukunft voraussichtlich die Standard-Firewall-Technologie für Linux-Systeme sein

IPTables / Firewall

Firewall insbesondere iptables

1.Sinn und Zweck einer Firewall

2.Kurzerklärung ipfwadm & ipchains & iptables +

Kernelcompilern

3.Save und Restore IPTables/IPChains

4.Unterschied zwischen iptables und ipchains

5.Der Befehl ipchains

6.Der Befehl iptables

7.IPtable-save & IPtable-restore (inkl. chains)

8.Filtermöglichkeiten des Paketfilters in der Theorie

1.Sinn und Zweck einer Firewall

Eine Firewall ist ein sicheres System zwischen einem

Internen und Externen (Internet) Netzwerksystem.

Nach diversen Regeln wird bestimmt, ob und wohin der

Datenverkehr fließen darf, oder ob er gänzlich

gesperrt werden soll.

Blocken von Böswilligen und unabsichtlich schädlichen

Daten, überprüfen von Daten, die rein und herausgehen ist

die Hauptaufgabe einer FW.

Doch auch das Masquerading ist ein interessanter

Punkt. Mehrere IPs werden zu einer (meist)

öffentlichen IP zusammengefasst.

Größtenteils aus Kostengründen, aber auch ein gewisser Schutz

besteht nun, da unser Netzwerk leicht versteckt ist.

Da alles über die FW geht, ist eine leichte und gute

Verteidigungslinie ausbaubar.

Um virtuelle Server zu erstellen ist Port-forwarding

ein guter Ansatzpunkt.

2. Kurzerklärung ipfwadm & ipchains & iptables

Kernelcompilern

Ip-FW’s und Masquerade gab es schon lange. Bei Linux

sind diese Programme Kernelabhängig.

Linux baut auf einem Kernel auf. Das Herz. Ohne ihn

würde nichts laufen.

Jeder Kernel hat eine Nummer.

2.0.x hatte denn Befehl ipfwadm.

2.2.x Ipchains

2.4.x Iptables

Sollte die Firewallunterstützung nicht im Kernel

vorhanden sein, so kommt der Befehl „make config“ ins

spiel.

Folgendes sollte dann ein’compilert werden.

Auf 2.0 gehe ich nicht ein, da es dem Stande der

Technik nicht mehr entspricht.

2.2

„Network Firewall“

„TCP/IP Networking“

„IP:firewalling“

„IP:transparant proxy support“

„IP:masquerading“

„ICMP masquerading“

2.4

„Network packet filtering (replaces ipchains)“

„IPtables support (required for filtering/masq/NAT)“

„Packet filtering“

Es gibt mehrere erweiterte Target- und

Muster-Regel-Module, die auch eincompilern werden

können.

3. Save und Restore iptables/ipchains

Wenn die Regeln für ipchains fertig sind, können sie

diese mit ipchains-save speichern.

Der Befehl ipchains-restore restauriert die Regeln

nach einem Neustart.

Das gleiche gilt für die iptables.

iptables-save && iptables-restore.

4. Unterschied zwischen iptables und ipchains

iptables sind abwärtskompatible zu ipchains.

Einstellbar über netfilter.

iptables sind denn ipchains ähnlich, aber stark

erweitert.

8. Filtermöglichkeiten des Packetfilters in der Theorie

Empfohlene Filtermöglichkeiten

– Gefälschte Adressen erkennen

— Externes Interface

— LAN-Adressen

Private Klasse A 10.0.0.0-10.255.255.255

Private Klasse B 172.16.0.0-172.31.255.255

Private Klasse C 192.168.0.0-192.168.255.255

— Broadcast

0.0.0.0

255.255.255.255

— Externes wie Internes Interface

— Klasse A (Null-Netzwerk)

0.0.0.0-0.255.255.255

— Local-Link

169.254.0.0-169.254.255.255

— Testnet (Für Testzwecke)

192.0.2.0-192.0.2.255 (Nicht mit Priv. Klass C zu

verwechseln)

— Klasse D (Multicast-Adressen)

224.0.0.0-239.255.255.255

— Klasse E

240.0.0.0-247.255.255.255

— Loopback

127.0.0.0-127.255.255.255 (besser als

localhost=127.0.0.1 bekannt)

— Die eigene Adresse

Die Adresse des Internen Interfaces sollte nicht auf

dem Externen erscheinen und umgekehrt

– Geheimer Scan (Stealth Scan)

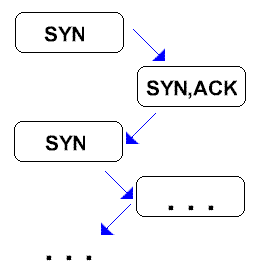

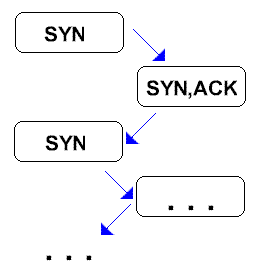

— TCP 3 Wege Handshake

Ein Normaler TCP Handshake würde aber so aussehen

CLIENT: SYN

SERVER: SYN,ACK

CLIENT: SYN

…

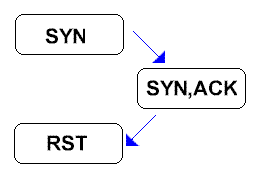

Täter: SYN

Opfer: SYN,ACK

Täter: RST

SYN, ACK, RST, FIN usw. sind FLAGS

SYN = Verbindungsaufbau

ACK = Bestätigung

RST = Reset (Verbindungsabbruch)

Durch den Frühzeitigen RST kommt keine vollständige

TCP Verbindung zu Stande.

Nun könnten alle Fälle ‚SYN SYN,ACK RST‘ z.B. eine

Sperrung der IP hervorrufen welches das weitere

Portscanning verhindern würde.

Denkbar wäre auch das sperren einzelner riskanter

Dienste (Ports) für diese IP (BIND, FTP …)

— Weitere Stealth Scans

— SYN FIN gleichzeitig

‚SYN,FIN SYN,FIN‘

— Keine FLAGS

“

— FIN RST gleichzeitig

‚FIN,RST FIN,RST‘

— FIN ohne ACK

‚ACK,FIN FIN‘

Weitere Infos : http://www.ietf.org/rfc/rfc793.txt

– ICMP UNREACHABLE

ICMP ist ein Ping

Diese können gesperrt werden.

Der Vorteil liegt darin das bei schnellen und großen

Scans der HOST als Down registriert wird und somit ein

klein wenig Unsichtbarer ist.

Trotz allem ist es möglich diese Filtervariante mit

speziellen Scanmethoden zu erkennen.

– Policy

Verhalten einer Paketfilterfirewall für ein IP Paket

welches in keine der Regeln passt.

— Policy Externes Interfaces

Alle Packete sollten verworfen werden, welche nicht

explizit erlaubt sind.

Als Auswahl gibt es ‚DROP‘ welches alles einfach

ignoriert und ‚REJECT‘ wo eine Fehlermeldung

zurückschickt.

Im Allgemeinen wird empfohlen DROP zu verwenden da so

der Traffic geringer gehalten wird und die Antworten

nicht für nicht legitime Zwecke verwendet werden

können.

— Policy Internes Interface

Für Anfänger ist es einfacher alles auf ‚ACCEPT‘ zu

setzen.

Einen gesteigerten Sicherheitsstandard erreichen wir

aber mit ‚REJECT‘ (zurückweißen) und ‚DROP‘

ignorieren.

– Sperren von sources routed Paketen

– Protokollierung

Logs können für alle gefährlichen Packete geschrieben

werden (Stealth Scan, Source Routing, gefälschte

Adressen)

– Limit

Erstellen von LIMITS welches die Anzahl von z.B. 5

Pings die Minute haben nie geschadet.

Autor : poiin2000 at yahoo.de

Weiterführende internen Links

Firewall

Weitereführende externen Links

http://www.pl-forum.de/t_netzwerk/iptables.html

http://iptables-tutorial.frozentux.net/iptables-tutorial.html (engl)

Häufig gestellte Fragen (FAQ) zu IPTables, IPChains & Firewalld

1. Was sind IPTables, IPChains und Firewalld grundsätzlich?

IPTables und IPChains sind klassische Firewall-Tools auf Kernel-Ebene für Linux. IPChains ist älter und wurde größtenteils von IPTables abgelöst. Firewalld ist ein Daemon und Frontend, der IPTables- oder nftables-Regeln automatisch verwaltet und eine einfachere Konfiguration ermöglichen soll.

2. Wofür stand IPChains früher?

IPChains war das Nachfolgetool von IPFWADM in älteren Linux-Kerneln (2.2er-Reihe). Es wurde hauptsächlich genutzt, um Netzwerkpakete zu filtern, weiterzuleiten und NAT einzurichten. Heute ist es veraltet und sollte kaum noch eingesetzt werden.

3. Warum wurde IPChains durch IPTables abgelöst?

IPTables führte erweiterte Funktionen wie State Tracking (Connection Tracking) und modular aufgebaute Extensions ein. Das machte es deutlich leistungsfähiger und flexibler als IPChains.

4. Was macht Firewalld anders als IPTables?

Firewalld abstrahiert die reine IPTables-Regelverwaltung in „Zonen“ und Dienste. Es läuft als Dienst im Hintergrund und ermöglicht dynamische Regeländerungen, ohne dass man jede einzelne IPTables-Regel manuell schreiben muss.

5. Ist IPChains noch in aktuellen Linux-Distributionen enthalten?

Meistens nicht. IPChains ist so gut wie überall durch IPTables ersetzt worden. In älteren Systemen kann es noch vorhanden sein, aber für moderne Distributionen spielt es faktisch keine Rolle mehr.

6. Welche Grundidee steckt hinter IPTables?

IPTables arbeitet mit Tabellen und Chains (INPUT, FORWARD, OUTPUT etc.), in denen Du Filter- und NAT-Regeln verwaltest. Es nutzt das Netfilter-Framework im Linux-Kernel, um Netzwerkpakete zu inspizieren und zu filtern.

7. Was ist der Unterschied zwischen INPUT, OUTPUT und FORWARD in IPTables?

INPUT regelt eingehende Pakete, OUTPUT regelt ausgehende Pakete, FORWARD bezieht sich auf Pakete, die das System lediglich weiterleitet (z. B. als Router oder Bridge).

8. Wie installierst Du Firewalld?

Die Installation variiert je nach Distribution. Unter Debian/Ubuntu zum Beispiel: sudo apt-get install firewalld. Unter Fedora und CentOS ist Firewalld oft bereits vorinstalliert.

9. Kann man Firewalld und IPTables gleichzeitig betreiben?

Ja, allerdings kann es zu Konflikten kommen, wenn Du manuell IPTables-Regeln setzt und Firewalld parallel Regeln generiert. Normalerweise ist es besser, sich für eine Variante zu entscheiden.

10. Wie setze ich unter Firewalld einen Port frei?

Du kannst zum Beispiel sudo firewall-cmd --permanent --add-port=80/tcp nutzen und dann sudo firewall-cmd --reload. Damit öffnest Du den TCP-Port 80.

11. Warum gelten IPChains und IPTables als „Low-Level Tools“?

Weil sie direkt auf Kernel-Ebene arbeiten und Dir vollständige Kontrolle geben. Du musst jedoch jeden Befehl selber definieren. Firewalld ist dagegen ein „High-Level Tool“, das viel automatisiert.

12. Wofür benötigt man NAT in IPTables?

Mit NAT („Network Address Translation“) kannst Du lokale IP-Adressen übersetzen, um Internetzugang zu ermöglichen (Masquerading) oder eingehende Verbindungen auf andere interne Hosts weiterzuleiten (Port Forwarding).

13. Was ist das Wichtigste bei der Nutzung von IPChains heute?

So gut wie nichts mehr – IPChains ist historisch. Du solltest es höchstens noch in sehr alten Systemen antreffen. Für moderne Anwendungsszenarien ist IPChains kein Thema mehr.

14. Kann ich in Firewalld Zonen definieren?

Ja, das ist eine der Kernfunktionen. Du kannst Netzwerkschnittstellen verschiedenen Zonen zuweisen (z. B. public, home, dmz). Die Zone bestimmt dann die Standard-Regeln für diesen Bereich.

15. Wie stoppe ich IPTables kurzfristig?

Du kannst alle Regeln flushen: sudo iptables -F. Oder Du beendest den Dienst, z. B. sudo systemctl stop iptables, sofern Deine Distribution den Dienst so verwaltet.

16. Funktioniert Firewalld auch mit nftables?

Ja, inzwischen nutzen viele Distributionen unter der Haube nftables und Firewalld kann darauf zugreifen. Firewalld selbst abstrahiert, sodass Du weniger von der konkreten Backend-Implementation mitbekommst.

17. Wie lege ich eine Regel für eingehende SSH-Verbindungen mit IPTables fest?

Beispiel: sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT erlaubt eingehende TCP-Pakete auf Port 22 (SSH), falls keine restriktiveren Regeln dem im Weg stehen.

18. Wie aktiviere ich das Forwarding für Pakete mit IPTables?

Neben IPTables-Regeln musst Du in /etc/sysctl.conf oder temporär via sysctl -w net.ipv4.ip_forward=1 das IP-Forwarding aktivieren. Dann kannst Du IPTables-Regeln im FORWARD-Chain definieren.

19. Sind Firewalld-Änderungen sofort wirksam?

Ja, meist greifen sie sofort, außer Du nutzt den Parameter --permanent. Dann musst Du im Anschluss noch ein firewall-cmd --reload ausführen.

20. Wie setze ich Firewalld zurück?

Du kannst mit firewall-cmd --permanent --delete-service=<service> oder --delete-port=<port> Regeln entfernen. Alternativ kannst Du die Default-Konfiguration wiederherstellen, indem Du die Config-Dateien löschst und Firewalld neu installierst.

21. Wie sichere ich IPTables-Regeln dauerhaft?

Du kannst alle Regeln mit sudo iptables-save > /etc/iptables.rules speichern und beim Systemstart mit sudo iptables-restore < /etc/iptables.rules laden. Viele Distributionen haben dafür eigene Skripte oder Services.

22. Was passiert, wenn ich in Firewalld zwischen Zonen wechsle?

Wenn Du eine Schnittstelle in eine andere Zone verschiebst, erbt diese Schnittstelle sofort deren Firewall-Regeln. Achte darauf, dass Du Dich nicht versehentlich aussperrst (z. B. bei SSH-Verbindungen).

23. Ist IPChains noch sicher?

Technisch funktioniert IPChains in alten Systemen immer noch, aber es wird nicht mehr weiterentwickelt oder gewartet. Du solltest es nicht mehr nutzen, da moderne Tools sicherer und flexibler sind.

24. Kann ich IPTables und Firewalld abwechselnd nutzen?

Theoretisch ja, aber es führt oft zu Durcheinander, weil Firewalld seine eigenen Regeln schreibt. Besser ist, Du bleibst bei einer Methode, damit Du stets den Überblick behältst.

25. Wie liest Du IPTables-Regeln am schnellsten aus?

Mit sudo iptables -L -n -v bekommst Du eine Übersicht Deiner Chains, Ports, Protokolle und Counters. Das -n verhindert eine Namensauflösung und beschleunigt die Ausgabe.

26. Welchen Befehl gibt es, um Firewalld-Zustand abzufragen?

Mit sudo firewall-cmd --state prüfst Du, ob Firewalld läuft. Zudem kannst Du mit firewall-cmd --list-all die aktive Zone und deren Regeln anzeigen lassen.

27. Wie erstelle ich ein Port-Forwarding mit IPTables?

Über die PREROUTING-Chain in der nat-Tabelle, etwa so:

sudo iptables -t nat -A PREROUTING -p tcp --dport 80 -j DNAT --to-destination 192.168.0.10:80

Vergiss nicht, IP-Forwarding zu aktivieren.

28. Wie kann Firewalld bei einer dynamischen Serverumgebung helfen?

Weil Du Regeln on-the-fly ändern kannst, ohne komplette IPTables-Neuladevorgänge. So kannst Du Ports öffnen oder schließen, ohne bestehende Verbindungen zu kappen.

29. Was ist das größte Manko von IPChains im Vergleich zu modernen Tools?

Es fehlt das State Tracking, es gibt weniger (oder gar keine) aktuelle Extensions, und die Konfigurationsmöglichkeiten sind deutlich eingeschränkter. In Sachen Sicherheit ist das ein erheblicher Nachteil.

30. Wie setze ich eine Default Policy in IPTables?

Beispiel: sudo iptables -P INPUT DROP. Damit setzt Du die Standard-Policy für die INPUT-Chain auf DROP. Vergiss nicht, erwünschten Traffic explizit zu erlauben.

31. Brauchst Du immer ein grafisches Tool für Firewalld?

Nein, Du kannst Firewalld komplett über die CLI (firewall-cmd) konfigurieren. Es gibt aber GUIs wie firewall-config für Anwender, die lieber klicken.

32. Wie unterscheiden sich Zones in Firewalld?

Jede Zone hat bestimmte vordefinierte Regeln, die den Traffic mehr oder weniger restriktiv behandeln. Beispielsweise ist „public“ relativ offen, während „drop“ alles verwirft, außer das Nötigste.

33. Wie alt ist IPChains eigentlich?

IPChains kam mit dem Linux-Kernel 2.2 heraus. Das wurde 1999 veröffentlicht. Du siehst also, es ist ziemlich angestaubt und lange nicht mehr aktuell.

34. Woran erkennst Du, ob Dein System Firewalld oder IPTables nutzt?

Frag den Status ab: systemctl status firewalld oder sudo firewall-cmd --state. Für IPTables: sudo iptables -L. Manche Distributionen haben eine Standard-Einstellung, aber beide Tools könnten vorhanden sein.

35. Wie importiere ich bestehende IPTables-Regeln in Firewalld?

Es gibt kein offizielles automatisches Conversion-Tool. Du könntest Deine IPTables-Regeln manuell in Firewalld-Zonen übersetzen oder Firewalld nur als Frontend fürs IPTables-Backend laufen lassen. Komplett bequem ist das aber nicht.

36. Welche Distributionen setzen standardmäßig Firewalld ein?

Fedora, CentOS und RHEL nutzen Firewalld standardmäßig. Debian und Ubuntu setzen oft noch auf ufw oder gar keine voreingestellte Firewall, lassen sich aber problemlos mit Firewalld bestücken.

37. Was bedeutet „Stateful Firewall“?

Eine Stateful Firewall erkennt zusammenhängende Verbindungen und kann darauf reagieren, ob ein Paket Teil einer bereits bestehenden Verbindung ist. IPTables (mit ip_conntrack) und Firewalld (über nftables/iptables) unterstützen das.

38. Kann ich Firewalld auch komplett deaktivieren?

Ja, über sudo systemctl stop firewalld && sudo systemctl disable firewalld. Dann bist Du allerdings ungeschützt, es sei denn, Du setzt aktiv IPTables-Regeln oder hast eine andere Firewall.

39. Ist IPTables noch zeitgemäß?

IPTables ist durchaus noch gebräuchlich, allerdings nimmt nftables in modernen Systemen zunehmend dessen Stelle ein. Firewalld kann wiederum beides (iptables oder nftables) ansteuern. IPTables selbst ist aber immer noch funktional und verbreitet.

40. Wie aktualisiere ich IPTables-Regeln ohne Verbindungsabbruch?

In der Regel werden IPTables-Regeln angewendet, sobald Du sie setzt. Es kann aber passieren, dass Du Dich aussperrst. Deswegen solltest Du Dich schrittweise vorarbeiten und Deine SSH-Session offen halten oder testweise Regeln per Script hinzufügen.

41. Kann Firewalld Protokolle wie IPv6 oder andere Protokolle behandeln?

Ja, Firewalld unterstützt IPv4, IPv6, Bridges, VLANs und mehr. Deine Konfiguration kannst Du anpassen, indem Du die passende Zone und Dienste definierst.

42. Gibt es einen Grund, IPChains in nostalgischen Projekten zu nutzen?

Nur, wenn Du ein extrem altes System administrierst, das IPTables gar nicht kennt. In modernen Setups hast Du keinerlei Vorteil durch IPChains.

43. Wie kann ich in IPTables Logging aktivieren?

Du kannst LOG als Target verwenden, z. B. sudo iptables -A INPUT -p tcp --dport 22 -j LOG --log-prefix "SSH-ATTEMPT: ". So bekommst Du Einträge in Deinem Syslog.

44. Kann Firewalld auch benutzerdefinierte Regeln nutzen?

Ja, Du kannst über firewall-cmd --permanent --direct auch direkt IPTables-Regeln hinzufügen, wenn Dir die Zonen-Logik nicht ausreicht.

45. Wie deinstalliere ich Firewalld?

Beispiel Debian/Ubuntu: sudo apt-get remove firewalld. Achte darauf, danach eventuell IPTables oder eine andere Lösung zu aktivieren, damit Du nicht ungeschützt bist.

46. Was sind Chains in IPChains?

Genau wie in IPTables gab es in IPChains vordefinierte Chains, um eingehenden, ausgehenden oder weitergeleiteten Traffic zu bearbeiten. Das Konzept ist bei IPTables erweitert worden.

47. Was mache ich, wenn Firewalld nicht das kann, was ich brauche?

Du kannst es umgehen, indem Du direkt IPTables- oder nftables-Regeln setzt, oder eine andere Firewall-Lösung wie ufw (Uncomplicated Firewall) nutzen. Firewalld ist nur eine von mehreren Möglichkeiten.

48. Hat Firewalld eine grafische Oberfläche?

Ja, das Tool firewall-config bietet eine simple GUI. Unter GNOME findest Du es teilweise schon vorinstalliert. Sonst installierst Du es meist über dasselbe Paket wie Firewalld.

49. Wie kann ich Firewalld-Logs prüfen?

Standardmäßig loggt Firewalld nicht jeden Paket-Drop. Wenn Du das willst, musst Du Logging-Regeln aktivieren oder die „LogDenied“-Option setzen, z. B. in /etc/firewalld/firewalld.conf oder per firewall-cmd.

50. Welche Empfehlung gilt für neue Projekte: IPTables, IPChains oder Firewalld?

Nimm Firewalld (mit nftables-Unterbau) oder direkt nftables. IPTables ist noch in Ordnung, aber auf dem Weg in den Legacy-Status. IPChains ist historisch und definitiv nicht mehr empfehlenswert.