DDOS

1.3 Definition von DoS/DDoS

DoS-Attacken sind Angriffe, welche zum Ziel haben, den betroffenen Host lahm zu legen. Ein Rechner kann auf verschiedene Arten unerreichbar gemacht werden. Man bombardiert ihn mit Paketen, die seine Ressourcen völlig ausschöpfen und ihn sogar zum Absturz bringen können. Die Ressourcen eines Rechners sind die Prozessorleistung, Arbeitsspeicher oder die Bandbreite der Netzwerkanbindung. Bei einem solchen Angriff ist der Host so stark ausgelastet, dass es ihm nicht mehr möglich ist, seinen eigentlichen Aufgaben nachzugehen.

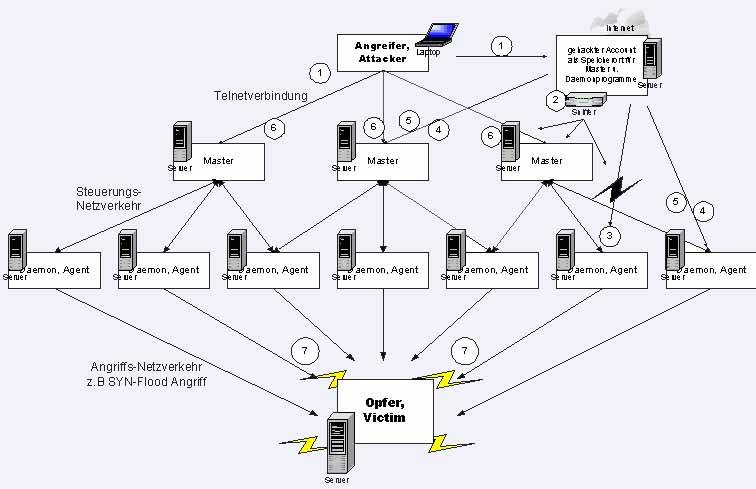

DDoS-Attacken sind DoS-Attacken, die von mehreren Standorten gleichzeitig ausgehen. Von DDoS spricht man ab ungefähr 50 beteiligten Angriffsrechner.

1.4 Denial of Service Attacken

1.4.1 Mail-Bombing

Einer der ältesten Denial of Service-Attacks ist das inzwischen „klassische“ Mail-Bombing. Hierzu wird ein Empfänger mit einer Vielzahl von gleichlautenden eMails regelrecht bombadiert, so dass das nächste Herunterladen der vorhandenen eMails zur Qual werden dürfte. Die Ausführung erzeugt aber noch ein anderes Opfer:

Eine Mailbombe besteht im Prinzip aus einer einzigen eMail, die an einen SMTP-Mailserver zur Ausführung geschickt wird. Diese eMail hat jedoch die Besonderheit, dass sie die eMail-Adresse des Opfers gleich mehrmals als BCC-Empfänger enthält. Der ausführende Mailserver hat bei entsprechend hoher Angabe von BCC-Empfängern ebenfalls entsprechend genug zu tun, diese eMails zu generieren und zu versenden. Moderne Mailserver unterbinden diese Art von Mail-Bombing. Da immer das gleiche eMail vesendet wird, kann man es gut als Angriff identifizieren. Schwer zu erkennen sind Angriffe, welche die eMail-Inhalte zufällig erzeugen und die Absenderadressen abwechslungsweise aus einer Liste entnehmen. Der Nachteil für den Angreifer ist, dass er jedes eMail einzeln versenden muss.

Eine sehr unangenehme Variante des Mail-Bombings ist die Anmeldung eines Opfers bei Unmengen von Mailinglisten. Das Opfer muss sich nämlich nach so einer Attacke mühsam aus allen angemeldeten Listen manuell wieder austragen.

1.4.2 Broadcast Storms

Broadcast Storms gehören ebenfalls schon zur älteren Generation von Denial of Service-Attacks. Sie richten besonders viel Schaden in lokalen Netzwerken an, in denen jeder Rechner als Gateway fungiert und die Netzwerktopologie nur mangelhaft gewartet wird.

An jeden Rechner wird bei einer Broadcast Storm-Attacke eine Flut an IP-Paketen geschickt, die allesamt an nichtexistierende Ziele adressiert sind. Wird dieser Datenstrom für mehrere Rechner innerhalb dieses Netzwerkes aufrechterhalten, ist das gesamte Netzwerk recht schnell stark überlastet, da die Rechner die falsch adressierten Pakete über die Gateways immer wieder in andere Subnetze verschieben.

Um die Problematik von Broadcast Storms zu vermeiden, ist eine ausgeklügelte und sorgfältige Planung des Netzwerks notwendig, um das „Hängenbleiben“ von umherirrenden IP-Paketen von vorneherein zu verhindern bzw. in kürzester Zeit zu eliminieren. Heutzutage erleben Broadcast Storms leider wieder eine Renaissance, da immer mehr lokale Netzwerke an das Internet angebunden werden und dabei immer weniger auf die Sicherheit geachtet wird.

1.4.3 Smurf

Smurf-Attacken gehören zur Gruppe der Broadcast Storms, arbeiten aber auf eine etwas andere Weise. Bei einem Smurf Angriff sendet der Angreifer sehr viele ICMP-Pakete (z.B. Ping-Anfragen) an die Broadcast-Adresse eines Netzwerks, so dass dieses Paket von jedem Rechner innerhalb des Netzwerks empfangen wird. Der Angreifer tarnt sich jedoch nicht mit seiner eigenen oder einer nicht-existenten Adresse, sondern mit der Adresse des eigentlichen Opfers. Die ICMP-Anfragen werden nun um die Anzahl der Rechner im Netzwerk vervielfacht; das Netzwerk dient quasi als Sprungbrett. Ist das Netz korrekt konfiguriert, werden die ICMP-Antworten am Router des Netzwerks abgeblockt und gelangen nicht bis zum Rechner des Opfers. Erlaubt das Netz jedoch solche ICMP-Broadcasts gegen aussen, werden die multiplizierten ICMP-Antworten an das Opfer weitergeleitet. Dadurch können Angreifer mit geringer Leitungskapazität (Modem, BA-ISDN) Opfer mit breitbandigen Anschlüssen mit ICMP-Paketen überfluten. Die ICMP-Antworten belegen die gesamte Leitungskapazität und die reguläre Datenkommunikation wird unterbunden. Sehr häufig brechen auch die Server unter diesem Ansturm zusammen und müssen vorübergehend vom Netz getrennt werden.

Die Angreifer selbst sind nur sehr schwer zu identifizieren, da sie sich als das Opfer tarnen (IP-Spoofing). Die einzige sichere Abwehr ist, die Administratoren der als Sprungbrett dienenden Netzwerke über ihr Sicherheitsloch zu informieren und zu überzeugen, ihre Netze korrekt zu konfigurieren, um das Nach-Aussen-Leiten von Broadcastpings (ICMP) zu unterbinden.

1.4.4 Fraggle

Fraggle ist der Bruder von Smurf. Er funktioniert genau gleich, ausser dass er UDP-Echo-Pakete anstatt ICMP-Echo-Pakete versendet.

1.4.5 TCP Syn Flooding (Land Attacks)

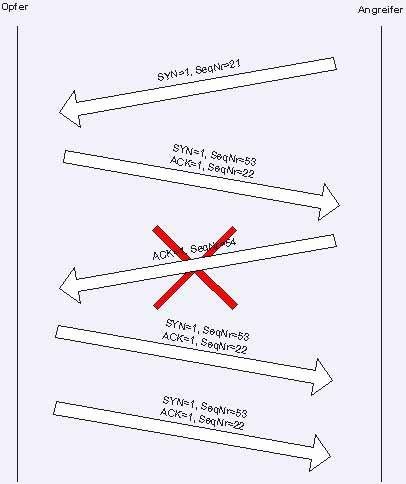

Diese Attacke nutzt den Handshake-Mechanismus beim Aufbau einer TCP-Verbindung aus. Bevor eine Verbindung zwischen zwei Rechnern aufgebaut wird, sendet der Absender ein spezielles TCP-Pakete an den Empfänger, um eine Verbindung anzukündigen (SYN-Pakete, SYN = Synchronize). Der Empfänger sendet dann ein Antwort-Paket (SYN/ACK-Paket, ACK = Acknowledgement = Empfangsbestätigung) zurück an den Absender. Das SYN/ACK-Paket muss vom Initiant mit einem ACK-Paket bestätigt werden damit der Verbindungsaufbau komplett ist. Wenn der Absender eine falsche IP-Adresse benutzt, wird das SYN-ACK-Paket ins Nirgendwo geschickt und das Opfer sendet nach einem bestimmten Intervall die Quittung erneut, da er vom Verlust der Daten ausgeht. Nach einer bestimmten Zeit wird der Verbindungsaufbau abgebrochen. Während dieser Zeit wird Speicherplatz und Rechenleistung benötigt. Führt nun ein Absender eine TCP Syn Flooding-Attacke aus, sendet er nicht, wie vom Empfänger erwartet, ein ACK-Paket aus, sondern bombardiert den Empfänger weiterhin mit SYN-Paketen. Der Empfänger quittiert alle diese SYN-Pakete. Hier tritt nun der Fehler bei entsprechend fehlerhaften TCP-Implementierungen auf, die bei einem weiteren SYN-Paket nicht nur für das gerade empfangene SYN-Paket ein SYN/ACK-Paket verschickt, sondern auch für alle bisher empfangenen. Wenn die gefälschte IP-Adresse des Angreifers dazu nicht existiert , sendet der Router ein ICMP-Unreachable-Paket (Host/Netzwerk unerreichbar) zurück. Auf diese Weise wird auf dem Empfänger-Netzwerk schnell ein hoher Datenverkehr erzeugt und das Opfer ist nicht mehr erreichbar.

1.4.6 Large Packet-Attacks (Ping of Death)

Ein besonders hinterhältiger Veteran der Denial of Service-Attacks sind die Large Packet-Attacks, auch bekannt unter Ping of Death.

Die Wirkungsweise von Large Packet-Attacks ist zugleich einfach und fatal. Das IP-Protokoll verpackt alle Daten beim Absender in 64 kB grosse Päckchen. Diese werden jedoch protokollintern vor der Übertragung in kleinere Päckchen zerlegt, um sie einfacher übertragen zu können (fragmentieren). Beim Empfängerrechner werden diese einzelnen Päckchen wieder zusammengefügt (reassemblieren), allerdings erst, wenn alle Einzelteile vorliegen. Ist das ankommende Paket am Ende grösser als 64 kB, läuft ein interner Speicherpuffer über und bringt im ungünstigsten Fall den Rechner zum Absturz.

1.4.7 Ping Flooding

Das Ping Flooding gehört zu den Denial of Service-Attacks, die keine Sicherheitslöcher ausnutzen. Pings werden benutzt, um die Erreichbarkeit von anderen Hosts im Netz zu prüfen. Ein angepingter Host quittiert hierzu einen Ping mit einer Echo-Antwort, einem Pong.

Beim Ping Flooding wird ein Host jedoch mit unzähligen Ping-Anfragen bombardiert, die der Host alle bearbeitet (falls keine entsprechenden Mechanismen die Abarbeitung von rasch wiederholenden Ping-Anfragen verhindert) und entsprechend das eigene System und die Netzverbindung auslastet.

Ping Flooding ist einer der Denial of Service-Attacken, die beim Opfer teuer werden können. Wird eine Netzverbindung eines Hostes nämlich nach dem erzeugten Datenaufkommen abgerechnet, können hohe Summen entstehen.

quelle: http://www.netplanet.org/sicherheit/

1.4.8 Ping-AT-Attacks

Der amerikanische Modemhersteller Hayes hat Ende der Siebzigerjahre eine einheitliche, zeilenorientierte und öffentliche Befehlssprache für Modems entwickelt, welche die sogenannten AT-Befehle enthält. Durch diese Befehle wird es möglich, dass jedes Modem angesprochen werden kann, in welches diese einheitliche Sprache implementiert wurde. Heute ist dies praktisch bei allen Modems der Fall, so dass jene Modems von den Betriebssystemen und der Software einheitlich angesprochen werden kann. Sobald sich ein Modem im Offline-Modus befindet, kann es über AT-Befehle angesprochen werden. Findet ein Wechsel in den Online-Modus statt, kann das Modem nicht mehr mittels der AT-Befehle angesprochen werden, da es sich im Übertragungsmodus befindet. Dies kann verhindert werden, indem man dem Modem die Zeichenkette des dreimaligen Drückens des Escape-Zeichens sendet, welches als „+++“ gekennzeichnet wird. Dabei wird in den Kommandomodus gewechselt. Aus Sicherheitsgründen muss zwischen diesem Umschaltkommando in den Kommandomodus und den ersten AT-Befehl mindestens eine Pause von einer Sekunde vorhanden sein. Einige Modemhersteller verzichten aus patentrechtlichen Gründen auf eine solche Pause, so dass bei jenen Modellen der Umschaltbefehl in den Kommandomodus und ein kompletter AT-Befehl direkt hintereinander eingegeben werden können. Diese Voraussetzung eignet sich für einen gemeinen Angriff. Man schickt an einen Empfänger über das Internet ein spezielles Ping-Paket, welches zum Beispiel die Sequenz „+++ATH0“ enthält, was das Umschalten in den Kommandomodus und Beenden der Verbindung bedeutet. Laut Ping-Protokoll antwortet der Rechner des Empfängers auf die Ping-Anfrage mit der Spiegelung des Paketes. Kennt das Modem nun die oben genannte Pause zwischen dem Umschalten und dem darauffolgenden AT-Paket nicht, wird es den Paketinhalt des Antwort-Pings als abzuarbeitende Sequenz interpretieren und die Verbindung trennen.

quelle: http://www.computec.ch/mruef/texte/dos.html

1.5 Wie funktionieren DDoS Angriffe