Top Rootkit- und Virenscanner unter Linux!

Tutorial : Installation von Lynis unter Linux

Schritt 1: Herunterladen von Lynis

Öffne das Terminal und gib den folgenden Befehl ein, um Lynis herunterzuladen:

wget https://cisofy.com/files/lynis-3.0.5.tar.gz

Schritt 2: Entpacken von Lynis

Gib den folgenden Befehl ein, um die heruntergeladene Datei zu entpacken:

tar -xvf lynis-3.0.5.tar.gz

Schritt 3: Wechseln in den Lynis-Ordner

Gib den folgenden Befehl ein, um in den Lynis-Ordner zu wechseln:

cd lynis

Schritt 4: Ausführen von Lynis

Gib den folgenden Befehl ein, um Lynis auszuführen:

sudo lynis update info

sudo ./lynis audit system

Schritt 5: Überprüfen der Ergebnisse Lynis führt nun eine Sicherheitsprüfung des Systems durch. Nach Abschluss der Prüfung werden die Ergebnisse angezeigt. Überprüfe diese Ergebnisse sorgfältig und befolge die empfohlenen Maßnahmen, um die Sicherheit deines Systems zu erhöhen.

Das war’s! Jetzt hast du erfolgreich Lynis unter Linux eingerichtet und dein System auf Sicherheitslücken überprüft. Bitte beachte, dass Lynis regelmäßig ausgeführt werden sollte, um sicherzustellen, dass dein System sicher bleibt.

Ich hoffe, dieses Tutorial war hilfreich und einfach zu verstehen. Wenn du weitere Fragen hast, stehe ich gerne zur Verfügung.

Benötige ich lynis, wenn ich einfach nur einen IRC-Server betreiben will?

Die einfache Antwort ist „JA“. Jeder, der einen Linux-Server betreibt, der öffentlich zugänglich ist, sollte auf das Maximum abgesichert sein. Dazu gehört auch eine Software wie „lynis“ Du kannst auch Alternativen verwenden. Kontaktiere uns, wenn Du bei Lynis Nachteile siehst.

Lynis ist ein Sicherheits- und Compliance-Tool, das speziell für Linux- und Unix-basierte Systeme entwickelt wurde. Es unterstützt Administratoren bei der Identifizierung von Sicherheitslücken und der Umsetzung von Best Practices in Bezug auf Systemhärtung und Compliance.

Installation von rkunter unter diversen Linux-Distributionen und Paket-Manager.

Installation von rkhunter unter Debian / Ubuntu / Lubuntu Linux Mint, und allen Distributionen, die „apt-get“ nutzen.

- Öffne das Terminal und führe den Befehl

sudo apt-get updateaus, um die Paketlisten zu aktualisieren. - Führe den Befehl

sudo apt-get install rkhunteraus, um rkhunter zu installieren. - Optional kannst du die Konfigurationsdatei von rkhunter anpassen, um bestimmte Einstellungen zu ändern. Diese Datei befindet sich unter

/etc/rkhunter.conf.

Nach der Installation von rkhunter solltest du das Programm aktualisieren, indem du den Befehlsudo rkhunter --updateausführst. Anschließend kannst du den Systemscan mit dem Befehlsudo rkhunter --checkstarten.

Installation von RKHunter unter Fedora / CentOS / Red Hat Enterprise Linux und allen Distributionen, die „dnf/Dandified Yum“ nutzen.

- Öffne das Terminal und führe den Befehl

sudo dnf install rkhunteraus, um rkhunter zu installieren. - Optional kannst du die Konfigurationsdatei von rkhunter anpassen, um bestimmte Einstellungen zu ändern. Diese Datei befindet sich unter

/etc/rkhunter.conf.

Nach der Installation von rkhunter solltest du das Programm aktualisieren, indem du den Befehlsudo rkhunter --updateausführst. Anschließend kannst du den Systemscan mit dem Befehlsudo rkhunter --checkstarten.

Installation von rkhunter unter Arch Linux

- Öffne das Terminal und führe den Befehl

sudo pacman -S rkhunteraus, um rkhunter zu installieren. - Optional kannst du die Konfigurationsdatei von rkhunter anpassen, um bestimmte Einstellungen zu ändern. Diese Datei befindet sich unter

/etc/rkhunter.conf.

Nach der Installation von rkhunter solltest du das Programm aktualisieren, indem du den Befehlsudo rkhunter --updateausführst. Anschließend kannst du den Systemscan mit dem Befehlsudo rkhunter --checkstarten.

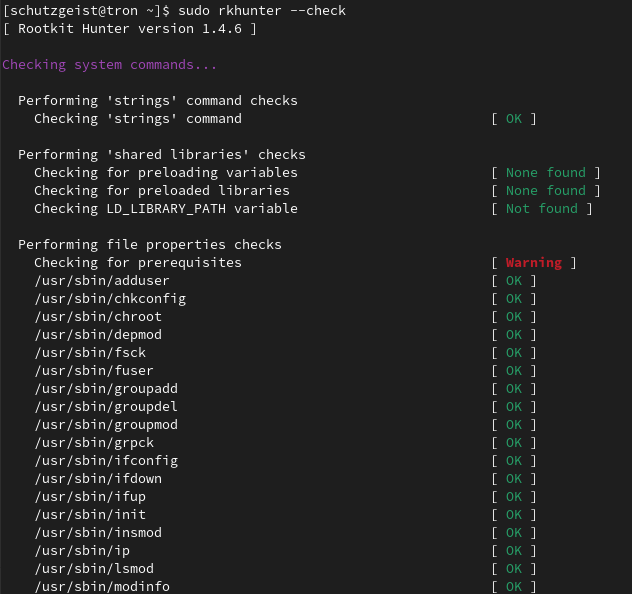

Screenshots eines Root-Kit-Scans unter Linux mit rkhunter

Rootkitscan mit rkhunter: Welche Rootkits werden gescnannt?

Performing check of known rootkit files and directories

55808 Trojan – Variant A [ Not found ]

ADM Worm [ Not found ]

AjaKit Rootkit [ Not found ]

Adore Rootkit [ Not found ]

aPa Kit [ Not found ]

Apache Worm [ Not found ]

Ambient (ark) Rootkit [ Not found ]

Balaur Rootkit [ Not found ]

BeastKit Rootkit [ Not found ]

beX2 Rootkit [ Not found ]

BOBKit Rootkit [ Not found ]

cb Rootkit [ Not found ]

CiNIK Worm (Slapper.B variant) [ Not found ]

Danny-Boy’s Abuse Kit [ Not found ]

Devil RootKit [ Not found ]

Diamorphine LKM [ Not found ]

Dica-Kit Rootkit [ Not found ]

Dreams Rootkit [ Not found ]

Duarawkz Rootkit [ Not found ]

Ebury backdoor [ Not found ]

Enye LKM [ Not found ]

Flea Linux Rootkit [ Not found ]

Fu Rootkit [ Not found ]

Fuck`it Rootkit [ Not found ]

GasKit Rootkit [ Not found ]

Heroin LKM [ Not found ]

HjC Kit [ Not found ]

ignoKit Rootkit [ Not found ]

IntoXonia-NG Rootkit [ Not found ]

Irix Rootkit [ Not found ]

Jynx Rootkit [ Not found ]

Jynx2 Rootkit [ Not found ]

KBeast Rootkit [ Not found ]

Kitko Rootkit [ Not found ]

Knark Rootkit [ Not found ]

ld-linuxv.so Rootkit [ Not found ]

Li0n Worm [ Not found ]

Lockit / LJK2 Rootkit [ Not found ]

Mokes backdoor [ Not found ]

Mood-NT Rootkit [ Not found ]

MRK Rootkit [ Not found ]

Ni0 Rootkit [ Not found ]

Ohhara Rootkit [ Not found ]

Optic Kit (Tux) Worm [ Not found ]

Oz Rootkit [ Not found ]

Phalanx Rootkit [ Not found ]

Phalanx2 Rootkit [ Not found ]

Phalanx2 Rootkit (extended tests) [ Not found ]

Portacelo Rootkit [ Not found ]

R3dstorm Toolkit [ Not found ]

RH-Sharpe’s Rootkit [ Not found ]

RSHA’s Rootkit [ Not found ]

Scalper Worm [ Not found ]

Sebek LKM [ Not found ]

Shutdown Rootkit [ Not found ]

SHV4 Rootkit [ Not found ]

SHV5 Rootkit [ Not found ]

Sin Rootkit [ Not found ]

Slapper Worm [ Not found ]

Sneakin Rootkit [ Not found ]

‚Spanish‘ Rootkit [ Not found ]

Suckit Rootkit [ Not found ]

Superkit Rootkit [ Not found ]

TBD (Telnet BackDoor) [ Not found ]

TeLeKiT Rootkit [ Not found ]

T0rn Rootkit [ Not found ]

trNkit Rootkit [ Not found ]

Trojanit Kit [ Not found ]

Tuxtendo Rootkit [ Not found ]

URK Rootkit [ Not found ]

Vampire Rootkit [ Not found ]

VcKit Rootkit [ Not found ]

Volc Rootkit [ Not found ]

Xzibit Rootkit [ Not found ]

zaRwT.KiT Rootkit [ Not found ]

ZK Rootkit [ Not found ]

Performing additional rootkit checks

Suckit Rootkit additional checks [ OK ]

Checking for possible rootkit files and directories [ None found ]

Checking for possible rootkit strings [ None found ]

Performing malware checks

Checking running processes for suspicious files [ None found ]

Am Ende erhältst Du eine Zusammenfassung aller Meldungen.

Wir haben nicht alle Daten hier 1:1 kopiert.

System checks summary

File properties checks…

Required commands check failed

Files checked: 141

Suspect files: 4

Rootkit checks…

Rootkits checked : 498

Possible rootkits: 0

Applications checks…

All checks skipped

The system checks took: 16 minutes and 15 seconds

All results have been written to the log file: /var/log/rkhunter/rkhunter.log

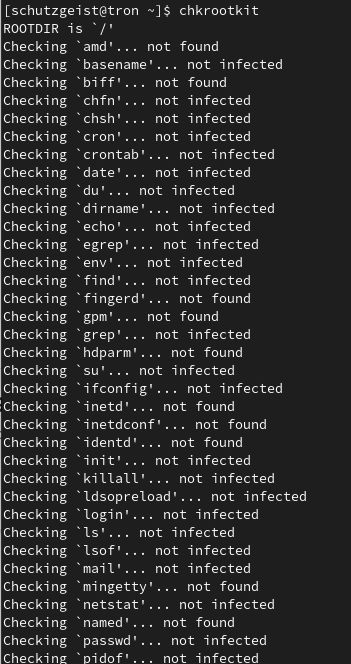

Installation von Chrootkit unter Linux

Checking for rootkits…

Kurzversion:

Chrootkit ist in der Regel in den offiziellen Repositories vieler Linux-Distributionen enthalten. Hier sind einige Möglichkeiten, es unter verschiedenen Paketmanagern zu installieren:

- Debian/Ubuntu/Mint: Öffne ein Terminal und führe den Befehl „sudo apt-get install chrootkit“ aus.

- Fedora/RHEL/CentOS: Öffne ein Terminal und führe den Befehl „sudo dnf install chrootkit“ aus.

Nicht alle Versionen von Fedora verfügen eine chrootkit-Version über den Paketmanager:

Pakete für Fedora 37,38 und Fedora 39 findest Du unter:

https://src.fedoraproject.org/rpms/chkrootkit

Wenn Du unsicher bist, welche Fedora Version Du nutzt, gebe den Befehl

cat /etc/*release im Terminal ein: Die Ausgabe sollte dann wie folgt sein:

Fedora release 37 (Thirty Seven)

NAME=“Fedora Linux“

VERSION=“37 (Workstation Edition)“ - chrootkit Installation unter Arch Linux: Öffne ein Terminal und führe den Befehl „sudo pacman -S chrootkit“ aus.

Es ist auch möglich, chrootkit manuell von der offiziellen Website herunterzuladen und zu installieren. Dazu müssen Sie die neueste Version von der Website herunterladen, das Archiv extrahieren, in das Verzeichnis navigieren und dann den Befehl „./configure“ ausführen, gefolgt von „make“ und „sudo make install“.

Nutzung von chrootkit:

Chrootkit bietet eine Vielzahl von Scans an, um verschiedene Schwachstellen und Bedrohungen zu identifizieren. Einige der Scans, die mit Chrootkit ausgeführt werden können, umfassen:

- Scannen nach versteckten Dateien und Verzeichnissen

- Scannen von SUID/SGID-Dateien und verwaisten Links

- Scannen nach Rootkit-Installationen und verdächtigen Systemdateien

- Scannen nach Anomalien in Netzwerkverbindungen und offenen Ports

- Scannen von Kernel-Modulen und der Systemumgebung

Beispiele für den Einsatz von Chrootkit

…. können sein, das Scannen eines neu installierten Systems auf Rootkits oder verdächtige Dateien, die Verwendung von Chrootkit als Teil eines regelmäßigen Wartungsplans, um die Sicherheit des Systems zu gewährleisten, oder das Scannen von Systemen, die möglicherweise bereits kompromittiert wurden, um bösartige Aktivitäten zu identifizieren.

Der Terminal Befehl: chkrootkit scannt sofort alle relevanten Dienste und Konfigurationsdateien.

Checking amd'... not found Checking basename’… not infected

Checking biff'... not found Checking chfn’… not infected

Checking chsh'... not infected Checking cron’… not infected

Checking crontab'... not infected Checkingdate’… not infected

Checking du'... not infected Checking dirname’… not infected

Checking echo'... not infected Checking egrep’… not infected

Checking env'... not infected Checkingfind’… not infected

Checking fingerd'... not found Checking gpm’… not found

Checking grep'... not infected Checking hdparm’… not found

Checking su'... not infected Checking ifconfig’… not infected

Checking inetd'... not found Checking inetdconf’… not found

Checking identd'... not found Checking init’… not infected

Checking killall'... not infected Checking ldsopreload’… not infected

Checking login'... not infected Checkingls’… not infected

Checking lsof'... not infected Checkingmail’… not infected

Checking mingetty'... not found Checking netstat’… not infected

Checking named'... not found Checking passwd’… not infected

Checking pidof'... not infected Checkingpop2’… not found

Checking pop3'... not found Checking ps’… not infected

Checking pstree'... not infected Checking rpcinfo’… not infected

Checking rlogind'... not found Checking rshd’… not found

Checking slogin'... not found Checking sendmail’… not infected

Checking sshd'... not found Checking syslogd’… not tested

Checking tar'... not infected Checkingtcpd’… not found

Checking tcpdump'... not infected Checkingtop’… not infected

Checking telnetd'... not found Checkingtimed’… not found

Checking traceroute'... not infected Checking vdir’… not infected

Checking w'... not infected Checkingwrite’… not infected

Checking `aliens’… no suspect files

Searching for sniffer’s logs, it may take a while… nothing found

Searching for HiDrootkit’s default dir… nothing found

Searching for t0rn’s default files and dirs… nothing found

Searching for t0rn’s v8 defaults… nothing found

Searching for Lion Worm default files and dirs… nothing found

Searching for RSHA’s default files and dir… nothing found

Searching for RH-Sharpe’s default files… nothing found

Searching for Ambient’s rootkit (ark) default files and dirs… nothing found